DDoS-атака 65 Гбит/c через открытые DNS-резолверы

Руководители компании Cloudflare рассказали о DDoS-атаке, которая обрушилась на их серверы в субботу 15 сентября, в результате чего сервис Cloudflare оказался временно недоступен для части пользователей.

![]() Cloudflare —это сеть доставки контента, под управлением которой находится несколько дата-центров в разных регионах. Компания легко выдерживает DDoS-атаки в десятки гигабит, но с субботней атакой на 65 Гбит/с не справилась.

Cloudflare —это сеть доставки контента, под управлением которой находится несколько дата-центров в разных регионах. Компания легко выдерживает DDoS-атаки в десятки гигабит, но с субботней атакой на 65 Гбит/с не справилась.

Самое интересное в рассказе Cloudflare — часть о методах организации атаки. Поскольку руководители компании являются бывшими хакерами, которые работали над проектом Project Honey Pot, то им известны эти методы, в общих чертах. Они объясняют, что для атаки подобной мощности не получится задействовать ботнет, потому что нам требуется около 65 тысяч активных ботов, которые генерируют трафик по 1 Мбит/с каждый. Это нереально, потому что подобная атака возможна при общем размере ботнета в районе 650 тыс. машин. Такое количество исходящего трафика будет легко замечено и блокировано интернет-провайдерами, да и аренда ботнета — дорогое удовольствие.

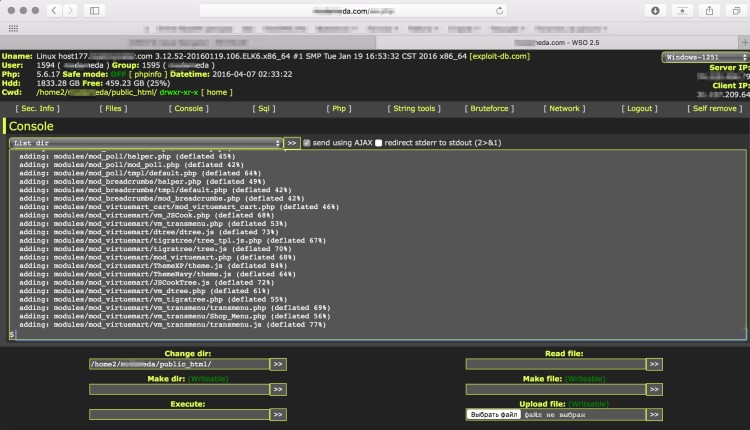

В случае атаки на Cloudflare использовался один из методов умножения запросов. Здесь умножение осуществлялось за счёт DNS reflection (отражение DNS-запросов) через DNS-резолверы, которые установлены у каждого интернет-провайдера.

Обычно DNS-резолверы сконфигурированы так, чтобы обрабатывать только запросы своих пользователей, но существует большое количество компаний, которые неправильно их сконфигурировали, так что резолверы принимают запросы от любого пользователя интернета. Вот свежий список неправильно сконфигурированных DNS-резолверов.

DNS-запросы обычно идут по протоколу UDP, где можно легко подделать заголовок с обратным IP-адресом. Соответственно, злоумышленники направляют к плохо сконфигурированным DNS-резолверам поток DNS-запросов с IP-адресом жертвы, а резолвер отвечает на указанный адрес. Таким образом, генерируется трафик. Чтобы максимально усилить его, злоумышленники отправляют такие запросы, чтобы ответ на них был как можно больше по объёму: например, запрос списка всех DNS-записей в определённой зоне. Установленные у провайдеров серверы обычно имеют большую пропускную способность, так что сгенерировать 65 Гбит/с для них — не такая уж фантастическая задача. Жертва DDoS-атаки к тому же подвергается гонениям со стороны владельца DNS-сервера, который требует прекратить генерацию потока вредоносных UDP-пакетов.

Подробнее: http://www.xakep.ru/post/59335/default.asp

|

Руководители компании Cloudflare рассказали о DDoS-атаке, которая обрушилась на их серверы в субботу 15 сентября, в результате чего сервис Cloudflare оказался временно недоступен для части |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

|

Руководители компании Cloudflare рассказали о DDoS-атаке, которая обрушилась на их серверы в субботу 15 сентября, в результате чего сервис Cloudflare оказался временно недоступен для части |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

Дайджест новых статей по интернет-маркетингу на ваш email

Новые статьи и публикации

- 2024-04-22 » Комментирование кода и генерация документации в PHP

- 2024-04-22 » SEO в России и на Западе: в чем основные отличия

- 2024-04-22 » SEO для международного масштабирования

- 2024-04-22 » Как использовать XML-карты для продвижения сайта

- 2024-04-22 » Цифровой маркетинг: инструменты для продвижения и рекламы в 2024 году

- 2024-04-22 » Что такое CSS-модули и зачем они нам?

- 2024-04-17 » 23 сервиса для эффективного экспресс-аудита любого сайта

- 2024-04-08 » Яндекс переходит на новую версию Wordstat

- 2024-04-08 » Яндекс интегрировал в свой облачный сервис эмпатичную нейросеть

- 2024-04-08 » Новая версия нейросети Claude превзошла по мощности аналоги Google и OpenAI

- 2024-04-08 » Как пользоваться GPT 4 и Claude бесплатно и без VPN

- 2024-03-13 » Стратегии SEO на 2024 год

- 2024-03-13 » Как использовать анимацию с помощью JavaScript-библиотеки GSAP

- 2024-03-13 » Использование GSAP 3 для веб-анимации

- 2024-03-13 » Cогласование топографической съёмки с эксплуатирующими организациями

- 2024-02-19 » Теряются лиды? Как настроить сквозную аналитику

- 2024-02-17 » Мерч и IT: на что обратить внимание в 2024 году

- 2024-02-16 » Копируем с RSync: основные примеры синхронизации файлов

- 2024-02-15 » Лучшие noCode AI платформы для создания диалоговых ботов

- 2024-02-14 » Факторы ранжирования Google 2024 — исследование Semrush

- 2024-02-12 » Перенос сайта на другой хостинг

- 2024-02-05 » В России сформирован реестр хостинг-провайдеров

- 2024-02-04 » Использование SSH для подключения к удаленному серверу Ubuntu

- 2024-02-03 » Подключаемся к серверу за NAT при помощи туннеля SSH. Простая и понятная инструкция

- 2024-02-02 » Настройка CI/CD для Gitlab-репозитория: схемы и гайд по шагам

- 2024-02-01 » GitLab CI Pipeline. Запуск сценария через SSH на удаленном сервере

- 2024-01-29 » Introduction to GitLab’s CI/CD for Continuous Deployments

- 2024-01-26 » Настройка GitLab CI/CD

- 2024-01-25 » Установка shell gitlab runner

- 2024-01-25 » Установка и регистрация gitlab-runner в docker контейнере

Неудача — это не единичное внезапное событие. Ваш провал не возникает внезапно. Напротив, неудача появляется, когда вы совершаете одни и те же ошибки изо дня в день. Джим Рон |

Мы создаем сайты, которые работают! Профессионально обслуживаем и продвигаем их !

Как мы работаем

Заявка

Позвоните или оставьте заявку на сайте.

Консультация

Обсуждаем что именно Вам нужно и помогаем определить как это лучше сделать!

Договор

Заключаем договор на оказание услуг, в котором прописаны условия и обязанности обеих сторон.

Выполнение работ

Непосредственно оказание требующихся услуг и работ по вашему заданию.

Поддержка

Сдача выполненых работ, последующие корректировки и поддержка при необходимости.

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет!

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет! Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.