Зловреды по-прежнему используют генераторы доменных имен

Читайте также:

По информации компании eScan, в блоге исследовательского центра Damballa Labs появилось сообщение о распространении нового варианта вредоносной программы TDSS/TDL4, использующего алгоритм генерации доменных имен.

TDSS/TDL4 отличается сложностью и многофункциональностью, объединяя в себе возможности буткита, руткита и программы-бота. По данным исследователей Damballa Labs, новый вариант TDSS/TDL4 появился в мае текущего года. И к настоящему времени им заражены уже более 280 тыс. компьютеров по всему миру. Последние 30 тыс. заражений произошли на прошлой неделе, таким образом, данное вредоносное ПО сейчас находится в стадии активного распространения, подчеркнули в eScan.

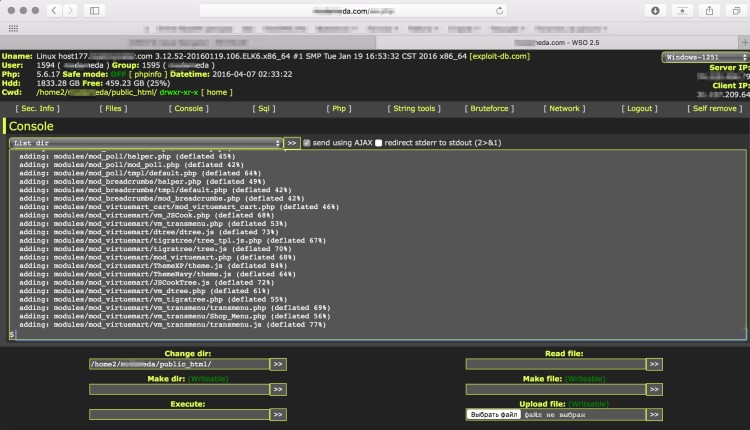

Как удалось выяснить исследователям Damballa Labs, киберпреступники используют новый вариант TDSS/TDL4 для накрутки посещений сайтов. Пользователи «кликают» по легитимным рекламным объявлениям на таких популярных сайтах, как Facebook, YouTube, Yahoo или MSN, и после этого зловред перенаправляет их на другие интернет-ресурсы.

Как упоминалось выше, новый вариант TDSS/TDL4 использует алгоритм генерации доменных имён — то есть технику сокрытия командного центра ботнета, знакомую вирусным аналитикам еще со времени появления червя Conficker в 2008 г.

«Использование вредоносными программами алгоритмов генерации доменных имен продолжается, — отметили эксперты eScan в России и странах СНГ. — Несмотря на все усилия антивирусных компаний, такие алгоритмы позволяют скрывать серверы командных центров ботнетов».

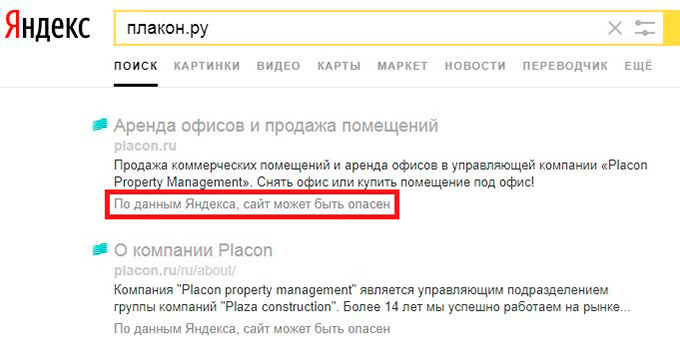

По их словам, происходит это следующим образом: программа-бот динамически генерирует несколько сот или даже тысяч доменных имен, с каждым из которых пытается установить связь для получения инструкций и обновлений; огромное количество доменов, которые необходимо проверить, затрудняет своевременное обнаружение и блокирование центров, управляющих ботнетом. Кроме того, следует учитывать, что часть генерируемых доменных имен обычно принадлежит легальным серверам, которые могут пострадать от отключения в ходе кампании по борьбе с ботнетом или из-за перегрузки вследствие запросов, поступающих одновременно от тысяч зараженных машин, входящих в ботнет.

«Сегодня эта хакерская техника продолжает совершенствоваться, — добавили эксперты eScan. — Домены регистрируются хакерами буквально за минуты до соединения, а затем так же быстро становятся неактивными. Всё это говорит о том, что главное направление борьбы с ботнетами — не закрытие их командных центров, а антивирусная защита и предупреждение заражений компьютеров программами-ботами».

Источник: http://safe.cnews.ru/news/line/index.shtml?2012/09/21/503834

|

Читайте также:По информации компании eScan, в блоге исследовательского центра Damballa Labs появилось сообщение о распространении нового варианта вредоносной программы TDSS/TDL4, использующего алгоритм генерации доменных имен. TDSS/TDL4 отличается сложностью и |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

|

Читайте также:По информации компании eScan, в блоге исследовательского центра Damballa Labs появилось сообщение о распространении нового варианта вредоносной программы TDSS/TDL4, использующего алгоритм генерации доменных имен. TDSS/TDL4 отличается сложностью и |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

Дайджест новых статей по интернет-маркетингу на ваш email

Новые статьи и публикации

- 2024-04-17 » 23 сервиса для эффективного экспресс-аудита любого сайта

- 2024-04-08 » Яндекс переходит на новую версию Wordstat

- 2024-04-08 » Яндекс интегрировал в свой облачный сервис эмпатичную нейросеть

- 2024-04-08 » Новая версия нейросети Claude превзошла по мощности аналоги Google и OpenAI

- 2024-04-08 » Как пользоваться GPT 4 и Claude бесплатно и без VPN

- 2024-03-13 » Стратегии SEO на 2024 год

- 2024-03-13 » Как использовать анимацию с помощью JavaScript-библиотеки GSAP

- 2024-03-13 » Использование GSAP 3 для веб-анимации

- 2024-03-13 » Cогласование топографической съёмки с эксплуатирующими организациями

- 2024-02-19 » Теряются лиды? Как настроить сквозную аналитику

- 2024-02-17 » Мерч и IT: на что обратить внимание в 2024 году

- 2024-02-16 » Копируем с RSync: основные примеры синхронизации файлов

- 2024-02-15 » Лучшие noCode AI платформы для создания диалоговых ботов

- 2024-02-14 » Факторы ранжирования Google 2024 — исследование Semrush

- 2024-02-12 » Перенос сайта на другой хостинг

- 2024-02-05 » В России сформирован реестр хостинг-провайдеров

- 2024-02-04 » Использование SSH для подключения к удаленному серверу Ubuntu

- 2024-02-03 » Подключаемся к серверу за NAT при помощи туннеля SSH. Простая и понятная инструкция

- 2024-02-02 » Настройка CI/CD для Gitlab-репозитория: схемы и гайд по шагам

- 2024-02-01 » GitLab CI Pipeline. Запуск сценария через SSH на удаленном сервере

- 2024-01-29 » Introduction to GitLab’s CI/CD for Continuous Deployments

- 2024-01-26 » Настройка GitLab CI/CD

- 2024-01-25 » Установка shell gitlab runner

- 2024-01-25 » Установка и регистрация gitlab-runner в docker контейнере

- 2024-01-25 » Переменные Gitlab-Ci

- 2024-01-25 » Настройка CI/CD в GitLab для синхронизации проекта с веб-серверами

- 2024-01-25 » Копирование файлов scp

- 2024-01-21 » Бездепозитные бонусы от казино: обзор условий и правил использования

- 2024-01-18 » Современная обработка ошибок в PHP

- 2024-01-18 » Пример шаблона проектирования MVC в PHP

"Я придерживаюсь простого правила: все дела этого дня должны быть сделаны в этот день". Герцог Веллингтон. |

Мы создаем сайты, которые работают! Профессионально обслуживаем и продвигаем их !

Как мы работаем

Заявка

Позвоните или оставьте заявку на сайте.

Консультация

Обсуждаем что именно Вам нужно и помогаем определить как это лучше сделать!

Договор

Заключаем договор на оказание услуг, в котором прописаны условия и обязанности обеих сторон.

Выполнение работ

Непосредственно оказание требующихся услуг и работ по вашему заданию.

Поддержка

Сдача выполненых работ, последующие корректировки и поддержка при необходимости.

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет!

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет! Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.