Symantec провела анализ сервера управления шпионским вирусом Flamer

Читайте также:

Корпорация Symantec совместно с CERT-Bund и «Лабораторией Касперского» провела детальный криминалистический анализ сервера управления атаками W32.Flamer, выявленными этой весной.

W32.Flamer представляет собой комплексное средство кибер-шпионажа, ориентированное, в первую очередь, на страны Ближнего Востока. В рамках проводимого исследования C&C-сервер был запущен 18 мая 2012 г., и примерно через 5 часов после его запуска было зарегистрировано первое взаимодействие с клиентом — компьютером, инфицированном вирусом Flamer. За последующие несколько недель данный исследуемый C&C-сервер получил контроль как минимум над несколькими сотнями аналогичных клиентов, говорится в сообщении Symantec.

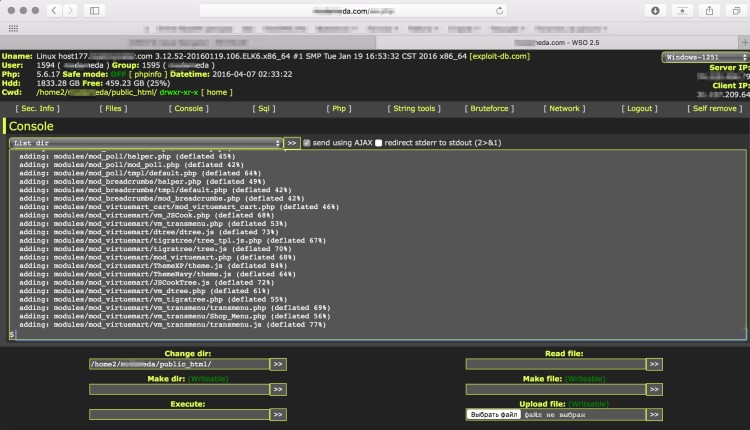

Исследование показало, что управление клиентами осуществляется с помощью веб-приложения Newsforyou (дословно с англ. — «новости для вас»). Оно обеспечивает взаимодействие клиентов с C&C-сервером и предоставляет злоумышленнику простую панель управления для загрузки дополнительного программного кода на клиента и скачивания с него похищенной информации. По мнению экспертов Symantec, CERT-Bund и «Лаборатории Касперского», не похоже, чтобы оно было создано исключительно для Flamer — в нём содержится функционал взаимодействия по различным протоколам с клиентами, заражёнными множеством других вредоносных программ. В таблице ниже отражена взаимосвязь между идентификаторами различных вредоносных программ и множеством поддерживаемых протоколов:

![]()

Как видно из таблицы, несколько угроз, поддерживаемых данной средой, всё ещё неизвестны. Это, скорее всего, не обнаруженные модификации Flamer, либо совершенно не связанные с ним другие вредоносные программы, полагают в Symantec.

Сервер был настроен так, чтобы записывать лишь минимальные объёмы информации, конфигурация системы предусматривала журналирование лишь необходимых событий, а записи базы данных регулярно удалялись. Файлы журналов невосстановимо вычищались с сервера также на регулярной основе. Всё это было предпринято с целью затруднить расследование в случае непредусмотренного получения доступа к серверу, пояснили в компании.

Однако злоумышленники подошли к делу недостаточно тщательно — остался доступным файл, в котором был отражён весь процесс установки и настройки сервера. Кроме того, по оставшимся в базе данных зашифрованным записям удалось определить, что подключение заражённых клиентов осуществлялось из стран Ближнего Востока. Специалистам Symantec, CERT-Bund и «Лаборатории Касперского» также удалось установить псевдонимы четырёх авторов — DeMo, Hikaru, OCTOPUS и Ryan, работавших над созданием программного кода на разных стадиях и по различным аспектам, начиная ещё с 2006 г.

«Структура проекта отражает четкое распределение ролей между злоумышленниками: одни занимались настройкой сервера (администраторы), другие отвечали за загрузку вредоносного кода и скачивание украденной информации через панель управления (операторы), а третьи обладали ключом для расшифровки полученной информации, — рассказали в компании. — При этом операторы могли совсем ничего не знать о характере украденной информации. Налицо использование злоумышленниками методов фрагментации (разделения на зоны безопасности) для обеспечения защиты информации. Использование подобного подхода характерно, прежде всего, для военных и разведывательных подразделений, хотя ими не ограничивается».

Несмотря на все усилия злоумышленников предотвратить утечку информации в случае получения несанкционированного доступа к серверу, экспертам Symantec, CERT-Bund и «Лаборатории Касперского» удалось обнаружить, что C&C-сервер распространил модуль, содержащий инструкции самоуничтожения Flamer в конце мая 2012 г. — поведение, которое также наблюдалось у инфицированных компьютеров-приманок.

«И, наконец, для доступа к панели управления требуется пароль, соответствующий его хранимому хешу. Несмотря на все предпринятые нами попытки подбора, восстановить пароль из его хеша нам не удалось, — сообщили в Symantec. — Если кто-нибудь может восстановить пароль из нижеприведённого хеша, пожалуйста, свяжитесь со специалистами Symantec через официальный сайт корпорации».

Хеш пароля: 27934e96d90d06818674b98bec7230fa.

Источник: http://safe.cnews.ru/news/line/index.shtml?2012/09/20/503662

|

Читайте также:Корпорация Symantec совместно с CERT-Bund и «Лабораторией Касперского» провела детальный криминалистический анализ сервера управления атаками W32.Flamer, выявленными этой весной. W32 |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

|

Читайте также:Корпорация Symantec совместно с CERT-Bund и «Лабораторией Касперского» провела детальный криминалистический анализ сервера управления атаками W32.Flamer, выявленными этой весной. W32 |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

Дайджест новых статей по интернет-маркетингу на ваш email

Новые статьи и публикации

- 2024-04-17 » 23 сервиса для эффективного экспресс-аудита любого сайта

- 2024-04-08 » Яндекс переходит на новую версию Wordstat

- 2024-04-08 » Яндекс интегрировал в свой облачный сервис эмпатичную нейросеть

- 2024-04-08 » Новая версия нейросети Claude превзошла по мощности аналоги Google и OpenAI

- 2024-04-08 » Как пользоваться GPT 4 и Claude бесплатно и без VPN

- 2024-03-13 » Стратегии SEO на 2024 год

- 2024-03-13 » Как использовать анимацию с помощью JavaScript-библиотеки GSAP

- 2024-03-13 » Использование GSAP 3 для веб-анимации

- 2024-03-13 » Cогласование топографической съёмки с эксплуатирующими организациями

- 2024-02-19 » Теряются лиды? Как настроить сквозную аналитику

- 2024-02-17 » Мерч и IT: на что обратить внимание в 2024 году

- 2024-02-16 » Копируем с RSync: основные примеры синхронизации файлов

- 2024-02-15 » Лучшие noCode AI платформы для создания диалоговых ботов

- 2024-02-14 » Факторы ранжирования Google 2024 — исследование Semrush

- 2024-02-12 » Перенос сайта на другой хостинг

- 2024-02-05 » В России сформирован реестр хостинг-провайдеров

- 2024-02-04 » Использование SSH для подключения к удаленному серверу Ubuntu

- 2024-02-03 » Подключаемся к серверу за NAT при помощи туннеля SSH. Простая и понятная инструкция

- 2024-02-02 » Настройка CI/CD для Gitlab-репозитория: схемы и гайд по шагам

- 2024-02-01 » GitLab CI Pipeline. Запуск сценария через SSH на удаленном сервере

- 2024-01-29 » Introduction to GitLab’s CI/CD for Continuous Deployments

- 2024-01-26 » Настройка GitLab CI/CD

- 2024-01-25 » Установка shell gitlab runner

- 2024-01-25 » Установка и регистрация gitlab-runner в docker контейнере

- 2024-01-25 » Переменные Gitlab-Ci

- 2024-01-25 » Настройка CI/CD в GitLab для синхронизации проекта с веб-серверами

- 2024-01-25 » Копирование файлов scp

- 2024-01-21 » Бездепозитные бонусы от казино: обзор условий и правил использования

- 2024-01-18 » Современная обработка ошибок в PHP

- 2024-01-18 » Пример шаблона проектирования MVC в PHP

Человек - аристократ среди животных Гейне Генрих - (1797-1856) - немецкий поэт и публицист |

Мы создаем сайты, которые работают! Профессионально обслуживаем и продвигаем их !

Как мы работаем

Заявка

Позвоните или оставьте заявку на сайте.

Консультация

Обсуждаем что именно Вам нужно и помогаем определить как это лучше сделать!

Договор

Заключаем договор на оказание услуг, в котором прописаны условия и обязанности обеих сторон.

Выполнение работ

Непосредственно оказание требующихся услуг и работ по вашему заданию.

Поддержка

Сдача выполненых работ, последующие корректировки и поддержка при необходимости.

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет!

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет! Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.