Новый 64-битный руткит под Linux делает инъекции фреймов в HTTP-трафик

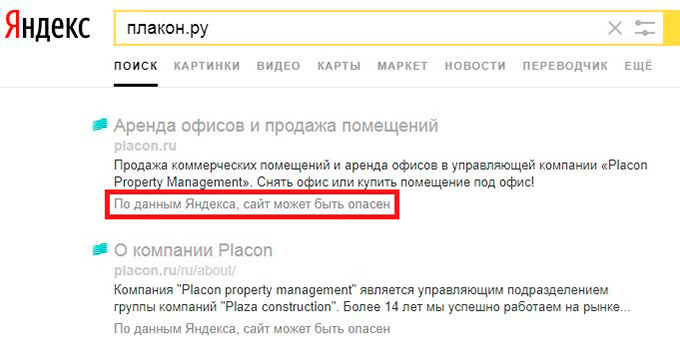

Один из подписчиков списка рассылки SecLists прислал описание нового руткита, который работает под 64-битной ОС Linux и использует Nginx. Вредоносную программу пользователь обнаружил на своём сервере Debian Squeeze, веб-сервер Nginx 1.2.3.

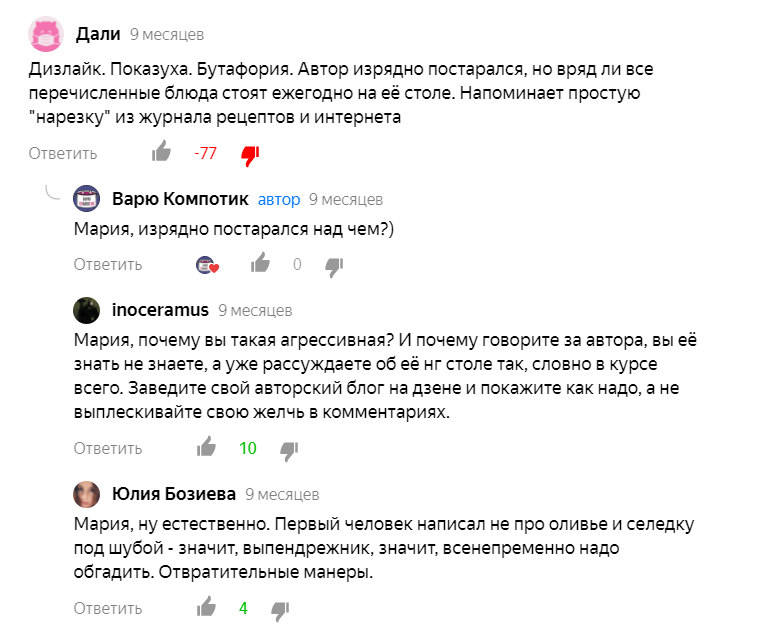

Обнаружить руткит удалось после того, как некоторые посетители сайта пожаловались, что им отгружается странный iframe с редиректом на вредоносную страницу. Каким-то образом злоумышленнику удалось внедрить код на страницы сайта.

Расследование показало, что Nginx возвращает клиенту ответ с вредоносным фреймом даже в случае неверного запроса.

server {

listen 80 default backlog=2048;

listen 443 default backlog=2048 ssl;

server_name _;

access_log off;

(...)

location / {

return 400;

}

}

В данном случае Nginx не обращается в кэш после получения плохого запроса, а return 400 означает, что он возвращает предустановленный ответ из памяти.

Вот как выглядит ответ.

HTTP/1.1 400 Bad Request Server: nginx/1.2.3 Date: Wed, 07 Nov 2012 00:01:24 GMT Content-Type: text/html Content-Length: 353 Connection: close <html> <head><title>400 Bad Request</title></head> <body bgcolor="white"><style><iframe src="http://malware-site/index.php "></iframe></div> <center><h1>400 Bad Request</h1></center> <hr><center>nginx/1.2.3</center>

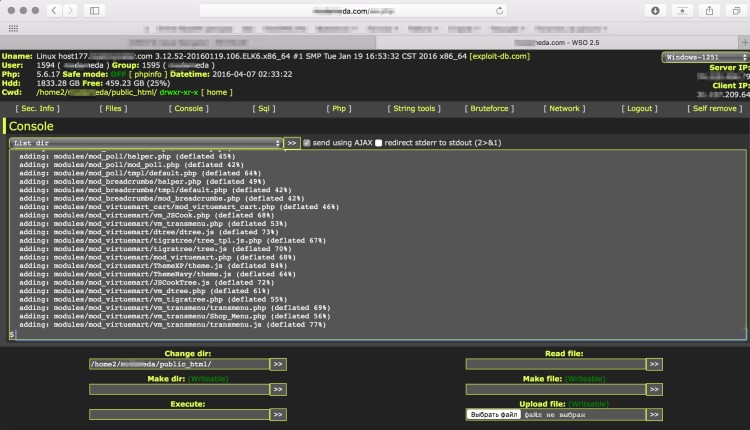

Покопавшись в системе, админы обнаружили на сервере руткит и несколько скрытых процессов с именами вроде write_startup_c и get_http_inj_fr.

Собственно, вот сам руткит.

lib+modules+2.6.32-5-amd64+kernel+sound+module_init.lo

Специалисты «Лаборатории Касперского» проанализировали код и выяснили, что руткит специально создан для версии ядра 2.6.32-5-amd64, бинарный файл размером более 500 Кб содержит неудалённую служебную информацию от разработчиков, некоторые запланированные функции руткита не реализованы или работают с ошибками. Эксперты ЛК объясняют, что внедрение фреймов происходит путём подмены системной функции tcp_sendmsg, то есть внедрение в HTTP-трафик осуществляется путём непосредственной модификации исходящих TCP-пакетов на сервере Linux.

![]()

Для получения боевой нагрузки руткит связывается с удалённым сервером с авторизацией по паролю.

Вредоносной программе присвоено название Rootkit.Linux.Snakso.a, более подробное описание см. в блоге CrowdStrike.

Подробнее: http://www.xakep.ru/post/59663/default.asp

|

Один из подписчиков списка рассылки SecLists прислал описание нового руткита, который работает под 64-битной ОС Linux и использует Nginx. Вредоносную программу пользователь обнаружил на своём сервере Debian Squeeze |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

|

Один из подписчиков списка рассылки SecLists прислал описание нового руткита, который работает под 64-битной ОС Linux и использует Nginx. Вредоносную программу пользователь обнаружил на своём сервере Debian Squeeze |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

Дайджест новых статей по интернет-маркетингу на ваш email

Новые статьи и публикации

- 2024-04-17 » 23 сервиса для эффективного экспресс-аудита любого сайта

- 2024-04-08 » Яндекс переходит на новую версию Wordstat

- 2024-04-08 » Яндекс интегрировал в свой облачный сервис эмпатичную нейросеть

- 2024-04-08 » Новая версия нейросети Claude превзошла по мощности аналоги Google и OpenAI

- 2024-04-08 » Как пользоваться GPT 4 и Claude бесплатно и без VPN

- 2024-03-13 » Стратегии SEO на 2024 год

- 2024-03-13 » Как использовать анимацию с помощью JavaScript-библиотеки GSAP

- 2024-03-13 » Использование GSAP 3 для веб-анимации

- 2024-03-13 » Cогласование топографической съёмки с эксплуатирующими организациями

- 2024-02-19 » Теряются лиды? Как настроить сквозную аналитику

- 2024-02-17 » Мерч и IT: на что обратить внимание в 2024 году

- 2024-02-16 » Копируем с RSync: основные примеры синхронизации файлов

- 2024-02-15 » Лучшие noCode AI платформы для создания диалоговых ботов

- 2024-02-14 » Факторы ранжирования Google 2024 — исследование Semrush

- 2024-02-12 » Перенос сайта на другой хостинг

- 2024-02-05 » В России сформирован реестр хостинг-провайдеров

- 2024-02-04 » Использование SSH для подключения к удаленному серверу Ubuntu

- 2024-02-03 » Подключаемся к серверу за NAT при помощи туннеля SSH. Простая и понятная инструкция

- 2024-02-02 » Настройка CI/CD для Gitlab-репозитория: схемы и гайд по шагам

- 2024-02-01 » GitLab CI Pipeline. Запуск сценария через SSH на удаленном сервере

- 2024-01-29 » Introduction to GitLab’s CI/CD for Continuous Deployments

- 2024-01-26 » Настройка GitLab CI/CD

- 2024-01-25 » Установка shell gitlab runner

- 2024-01-25 » Установка и регистрация gitlab-runner в docker контейнере

- 2024-01-25 » Переменные Gitlab-Ci

- 2024-01-25 » Настройка CI/CD в GitLab для синхронизации проекта с веб-серверами

- 2024-01-25 » Копирование файлов scp

- 2024-01-21 » Бездепозитные бонусы от казино: обзор условий и правил использования

- 2024-01-18 » Современная обработка ошибок в PHP

- 2024-01-18 » Пример шаблона проектирования MVC в PHP

Большинство людей, стремящихся к цели, способны скорее сделать одно большое усилие, чем упорно идти избранной дорогой; из-за лени и непостоянства они часто утрачивают плоды лучших своих начинаний и дают обогнать себя тем, кто отправился в путь позднее, чем они, и шел медленней, но зато безостановочно Лабрюйер Жан де (1645-1696) - французский писатель, мастер афористической публицистики |

Мы создаем сайты, которые работают! Профессионально обслуживаем и продвигаем их !

Как мы работаем

Заявка

Позвоните или оставьте заявку на сайте.

Консультация

Обсуждаем что именно Вам нужно и помогаем определить как это лучше сделать!

Договор

Заключаем договор на оказание услуг, в котором прописаны условия и обязанности обеих сторон.

Выполнение работ

Непосредственно оказание требующихся услуг и работ по вашему заданию.

Поддержка

Сдача выполненых работ, последующие корректировки и поддержка при необходимости.

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет!

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет! Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.