Digital Security продемонстрировала примеры взлома SAP через веб-интерфейс

Читайте также:

Специалисты компании Digital Security, в ходе международной конференции ZeroNights продемонстрировали примеры уязвимостей в ERP-системе компании SAP, а также рассказали о безопасности интеграционных шин предприятия.

«Одним из направлений исследований, освещенных в рамках конференции, была безопасность бизнес-приложений, которые хранят и обрабатывают конфиденциальную информацию компании. Наиболее критичными из таких приложений по праву считаются ERP-системы, хранящие информацию о финансах, сотрудниках, материалах, зарплатах и прочие данные, — рассказали CNews в Digital Security. — Неавторизованный доступ к таким системам может привести к шпионажу, саботажу и мошенничеству».

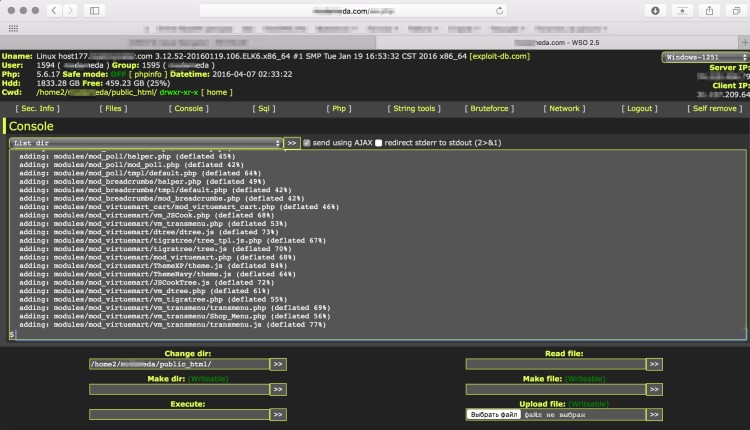

Специалисты Digital Security продемонстрировали примеры взлома SAP через веб-интерфейс: получив при помощи простого GET-запроса доступ к операционной системе, ключ и зашифрованный пароль администратора, а затем расшифровав пароль полученным ключом, хакеры подключились к системе с правами администратора.

«Но как бы критичны ни были ERP-системы, это далеко не единственное, на что компании должны обращать внимание», — подчеркнули в Digital Security. Так, на ZeroNights были представлены доклады о других корпоративных системах, таких как: решения SingleSign-On — доклад Андрея Петухова; и интеграционные шины предприятия (ESB) — доклад Александра Полякова, технического директора компании Digital Security.

Андрей Петухов рассказал об различных угрозах для приложений Identity Management, компрометация которых может привести к получению доступа к критичным приложениям, которые интегрированы в данную систему. На примере приложения OpenAM исследователь представил ряд уязвимостей, позволяющих получить полный контроль над системой аутентификации, используя в том числе и актуальный вектор атаки — SSRF. Помимо самих уязвимостей, была представлена утилита, позволяющая упростить проведение SSRF-атак, что очень актуально для тестов на проникновение, сообщили в Digital Security.

В свою очередь, Александр Поляков в своем докладе «Как бы я атаковал корпоративную сеть крупной корпорации» объяснил, что интеграционные шины внедрены практически в каждой крупной компании и позволяют реализовать обмен данными между различными бизнес-приложениями. Но самое интересное в том, что эти системы также связывают сеть компании с офисами подрядчиков, партнеров, банков, налоговых и прочих организаций. Один из векторов атаки, представленный на конференции — это взлом сети небольшой незащищенной компании, а далее атака на интеграционную шину крупной партнерской компании для проникновения в ее защищенную сеть.

В докладе были рассмотрены уже известные проблемы безопасности интеграционных шин WebSphere MQ и SAP PI, а также абсолютно новая информация, касающаяся шины Microsoft Biztalk.

«Много внимания было уделено Microsoft Biztalk, так как это решение достаточно часто встречается в банковском секторе, который является одним из основных направлений наших консалтинговых услуг. Интеграционные шины имеют ряд существенных отличий в плане оценки защищенности, поскольку в них больше “кастомного” кода и настроек и гораздо меньше настроек по умолчанию по сравнению с типовыми бизнес-приложениями, такими как ERP-системы. Фактически шина — это всего лишь фреймворк, на основе которого разрабатывается интегрирующая структура», — пояснил Александр Поляков.

По его словам, в случае недостаточно жестких ограничений или ошибок в разработке, касающихся трансформации документов, возможны атаки, связанные с подделкой маршрутов, и, как следствие, неавторизованный доступ к доверенным ресурсам, а также различные атаки типа SSRF. Кроме того, сложность интеграции различных систем приводит к тому, что настройка того же шифрования не реализуется, и критичные данные передаются в открытом виде.

«Важнейшей, наверное, особенностью является то, что из-за огромного объема кастомизации и малого количества типовых настроек эффективный аудит данных приложений возможен только вручную, так как сама по себе система имеет немного уязвимостей, и патч-менеджмент или сторонние продукты безопасности в лучшем случае защитят платформу, но не код собственной разработки», — подчеркнул Александр Поляков.

Источник: http://safe.cnews.ru/news/line/index.shtml?2012/12/20/513394

|

Читайте также:Специалисты компании Digital Security, в ходе международной конференции ZeroNights продемонстрировали примеры уязвимостей в ERP-системе компании SAP, а также рассказали о безопасности |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

|

Читайте также:Специалисты компании Digital Security, в ходе международной конференции ZeroNights продемонстрировали примеры уязвимостей в ERP-системе компании SAP, а также рассказали о безопасности |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

Дайджест новых статей по интернет-маркетингу на ваш email

Новые статьи и публикации

- 2024-04-17 » 23 сервиса для эффективного экспресс-аудита любого сайта

- 2024-04-08 » Яндекс переходит на новую версию Wordstat

- 2024-04-08 » Яндекс интегрировал в свой облачный сервис эмпатичную нейросеть

- 2024-04-08 » Новая версия нейросети Claude превзошла по мощности аналоги Google и OpenAI

- 2024-04-08 » Как пользоваться GPT 4 и Claude бесплатно и без VPN

- 2024-03-13 » Стратегии SEO на 2024 год

- 2024-03-13 » Как использовать анимацию с помощью JavaScript-библиотеки GSAP

- 2024-03-13 » Использование GSAP 3 для веб-анимации

- 2024-03-13 » Cогласование топографической съёмки с эксплуатирующими организациями

- 2024-02-19 » Теряются лиды? Как настроить сквозную аналитику

- 2024-02-17 » Мерч и IT: на что обратить внимание в 2024 году

- 2024-02-16 » Копируем с RSync: основные примеры синхронизации файлов

- 2024-02-15 » Лучшие noCode AI платформы для создания диалоговых ботов

- 2024-02-14 » Факторы ранжирования Google 2024 — исследование Semrush

- 2024-02-12 » Перенос сайта на другой хостинг

- 2024-02-05 » В России сформирован реестр хостинг-провайдеров

- 2024-02-04 » Использование SSH для подключения к удаленному серверу Ubuntu

- 2024-02-03 » Подключаемся к серверу за NAT при помощи туннеля SSH. Простая и понятная инструкция

- 2024-02-02 » Настройка CI/CD для Gitlab-репозитория: схемы и гайд по шагам

- 2024-02-01 » GitLab CI Pipeline. Запуск сценария через SSH на удаленном сервере

- 2024-01-29 » Introduction to GitLab’s CI/CD for Continuous Deployments

- 2024-01-26 » Настройка GitLab CI/CD

- 2024-01-25 » Установка shell gitlab runner

- 2024-01-25 » Установка и регистрация gitlab-runner в docker контейнере

- 2024-01-25 » Переменные Gitlab-Ci

- 2024-01-25 » Настройка CI/CD в GitLab для синхронизации проекта с веб-серверами

- 2024-01-25 » Копирование файлов scp

- 2024-01-21 » Бездепозитные бонусы от казино: обзор условий и правил использования

- 2024-01-18 » Современная обработка ошибок в PHP

- 2024-01-18 » Пример шаблона проектирования MVC в PHP

"Если технология меняется почти каждый день, нет смысла нанимать человека потому, что он обладает специфическим набором профессиональных навыков - все равно эти навыки скоро устареют. Вам нужно стараться принимать на работу людей, которые обладают широкими универсальными способностями к решению проблем, каким бы трудным это ни оказалось." |

Мы создаем сайты, которые работают! Профессионально обслуживаем и продвигаем их !

Как мы работаем

Заявка

Позвоните или оставьте заявку на сайте.

Консультация

Обсуждаем что именно Вам нужно и помогаем определить как это лучше сделать!

Договор

Заключаем договор на оказание услуг, в котором прописаны условия и обязанности обеих сторон.

Выполнение работ

Непосредственно оказание требующихся услуг и работ по вашему заданию.

Поддержка

Сдача выполненых работ, последующие корректировки и поддержка при необходимости.

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет!

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет! Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.