86% корпоративных систем подвержены уязвимостям, открывающим доступ к критически важным ресурсам

Читайте также:

Крупному бизнесу с каждым годом сложнее защищаться от кибернападений и все больше успешных атак может провести злоумышленник низкой квалификации. Такие выводы содержатся в исследовании компании Positive Technologies на основе тестов на проникновение, проведенных в 2013 г., и сравнения полученных данных с результатами аналогичного исследования за 2011-2012 гг.

Как говорится в заявлении Positive Technologies, поступившем в редакцию CNews, для исследования были выбраны 14 систем крупных государственных и коммерческих компаний — как российских, так и зарубежных. Большинство из них относятся к сфере промышленности, также в список вошли банки, телеком- и строительные компании. Более трети исследованных компаний представляют собой распределенные системы с множеством филиалов в разных городах и странах.

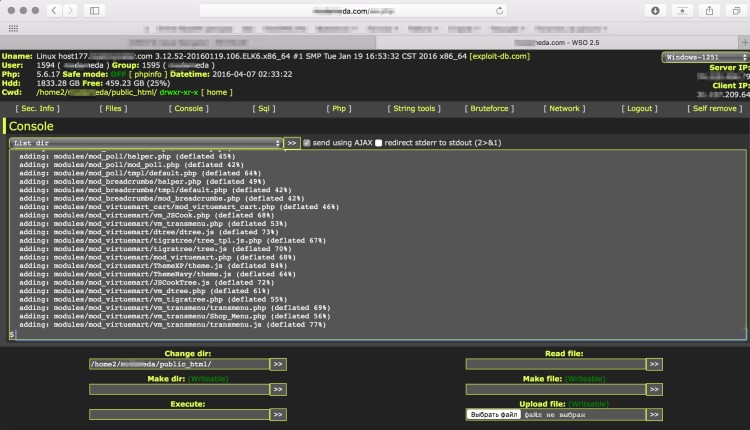

Согласно полученным данным, в 2013 г. 86% корпоративных систем оказались подвержены уязвимостям, позволяющим получить полный контроль над критически важными ресурсами — платежными системами, электронной почтой, хранилищами персональных данных и документов, ERP-системами (например, SAP), АСУ ТП. Половина рассмотренных систем позволила получить полный контроль над критическими ресурсами со стороны внешнего злоумышленника. Для каждой третьей системы (29%), чтобы получить контроль над такими ресурсами, достаточно иметь доступ к пользовательскому сегменту внутренней сети, указали в компании.

Только 14% важнейших ресурсов защищены на практике, а не на бумаге

Более половины (57%) систем, исследованных в 2013 г., содержали критические уязвимости, связанные с использованием устаревших версий ПО и ОС, что хуже результатов предыдущих лет (45%). Средний возраст наиболее устаревших неустановленных обновлений составляет 32 месяца. В одной из систем была выявлена опасная уязвимость 9-летней давности (2004 г.).

57% систем имеют критические уязвимости, которые легко устранить, установив обновления

В среднем для преодоления периметра корпоративной сети внешнему атакующему в 2013 г. требовалось использовать лишь две уязвимости (в предыдущие годы требовалось три шага). Для проведения атаки в 82% случаев хакеру достаточно иметь среднюю или низкую квалификацию.

Уровень защищенности внутренних сетей тоже понизился по сравнению с 2011-2012 гг. Так, по данным Positive Technologies, лишь в 17% случаев внутренний атакующий должен обладать высокой квалификацией для получения доступа к критически важным ресурсам, а в половине всех исследованных систем успешные атаки возможны со стороны любого неквалифицированного пользователя внутренней сети.

Подобное ухудшение ситуации связано с тем, что угрозы растут быстрее, чем защита: технологии киберзащиты почти не меняются, в то время как методы и инструменты злоумышленников развиваются очень активно, пояснили в компании.

Топ-10 уязвимостей возглавляют слабые пароли

Как для внешних атак, так и для внутренних нарушителей самая распространенная уязвимость — слабые пароли. К примеру, пароль «123456» использовался администраторами внутренних сетей в каждой третьей системе.

Самые популярные пароли администраторов

Впрочем, есть и позитивные новости: осведомленность сотрудников компаний в вопросах безопасности в 2013 г. заметно улучшилась. Снизилось количество переходов по потенциально вредоносной ссылке, полученной в электронном письме (с 19 до 11%), значительно меньше стало случаев ввода учетных данных в фальшивые формы и запуска приложенных к письму файлов (4% против 18% в предыдущие два года), отметили в Positive Technologies. Однако количество пользователей, вступивших в онлайновый диалог с потенциальным злоумышленником, осталось на уровне прошлых лет (3%).

Источник: http://safe.cnews.ru/news/line/index.shtml?2014/08/18/583060

|

Читайте также:Крупному бизнесу с каждым годом сложнее защищаться от кибернападений и все больше успешных атак может провести злоумышленник низкой квалификации. Такие выводы содержатся в исследовании |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

|

Читайте также:Крупному бизнесу с каждым годом сложнее защищаться от кибернападений и все больше успешных атак может провести злоумышленник низкой квалификации. Такие выводы содержатся в исследовании |

РэдЛайн, создание сайта, заказать сайт, разработка сайтов, реклама в Интернете, продвижение, маркетинговые исследования, дизайн студия, веб дизайн, раскрутка сайта, создать сайт компании, сделать сайт, создание сайтов, изготовление сайта, обслуживание сайтов, изготовление сайтов, заказать интернет сайт, создать сайт, изготовить сайт, разработка сайта, web студия, создание веб сайта, поддержка сайта, сайт на заказ, сопровождение сайта, дизайн сайта, сайт под ключ, заказ сайта, реклама сайта, хостинг, регистрация доменов, хабаровск, краснодар, москва, комсомольск |

Дайджест новых статей по интернет-маркетингу на ваш email

Новые статьи и публикации

- 2025-12-17 » Почему медленный госсайт — это провал и как это исправить

- 2025-12-17 » Как соответствовать требованиям 152-ФЗ и 210-ФЗ при разработке государственных сайтов

- 2025-12-17 » Интеграция госсайта с внешними системами: от визитки к цифровому сервису

- 2025-12-17 » Введение: Ненужные страницы в индексе — это тихий слив бюджета и позиций

- 2025-12-17 » Продвинутая работа с анкорным профилем: баланс, многоуровневая стратегия и защита от спама

- 2025-12-17 » >Как удержать и повысить продажи после праздников

- 2025-12-17 » Почему сегодня офлайн-данные и SEO — это единая система

- 2025-12-17 » Надёжная доставка кодов входа: каскадная логика, которая защищает конверсию

- 2025-12-11 » Будущее SEO в эпоху ИИ: тренды 2024-2025 и стратегии адаптации

- 2025-12-11 » Техническое SEO 2025: Фундаментальное руководство по созданию безупречного цифрового актива

- 2025-12-11 » 10 устаревших SEO-ошибок, которые мешают росту в 2026 году + чек-лист для срочной проверки сайта

- 2025-12-11 » Навигация типа «хлебные крошки»: современный подход к удобству сайта

- 2025-12-11 » Оптимизация сайтов: как микроразметка Schema.org влияет на видимость и привлечение клиентов

- 2025-12-11 » Вирусы на сайте: как обнаружить, обезвредить и предотвратить угрозу

- 2025-12-11 » Generative Engine Optimization (GEO): как работать с новым типом поиска

- 2025-12-02 » Когда ошибка молчит: как бессмысленные сообщения ломают пользовательский опыт

- 2025-12-02 » 9 лучших бесплатных фотостоков

- 2025-12-02 » UTM-метки: ключевой инструмент аналитики для маркетолога

- 2025-12-02 » ПромоСтраницы Яндекса: Что такое и для чего служит

- 2025-12-02 » Метатеги для сайта: исчерпывающее руководство по Title, Description, Canonical, Robots и другим тегам

- 2025-11-26 » Оценка эффективности контента: превращаем информационный балласт в рабочий актив

- 2025-11-26 » 10 причин высокого показателя отказов на сайте

- 2025-11-26 » Когда и зачем обновлять структуру сайта

- 2025-11-26 » Скрытые демотиваторы: как мелочи разрушают эффективность команды

- 2025-11-26 » Зачем запускать MVP и как сделать это грамотно?

- 2025-11-20 » Половина российских компаний сократит расходы на транспорт и маркетинг в 2026 году

- 2025-11-20 » Перенос сайта с большим количеством ссылок

- 2025-11-20 » Перелинковка сайта: Что такое и как ее использовать

- 2025-11-20 » Критерии выбора SEO-специалиста и подрядчика для продвижения сайта

- 2025-11-20 » Применение искусственного интеллекта в рекламных агентствах: комплексное исследование трендов 2025 года

Все мы сидим в сточной канаве, но некоторые при этом смотрят на звезды Уайльд Оскар - (1854-1900) - английский писатель |

Мы создаем сайты, которые работают! Профессионально обслуживаем и продвигаем их !

Как мы работаем

Заявка

Позвоните или оставьте заявку на сайте.

Консультация

Обсуждаем что именно Вам нужно и помогаем определить как это лучше сделать!

Договор

Заключаем договор на оказание услуг, в котором прописаны условия и обязанности обеих сторон.

Выполнение работ

Непосредственно оказание требующихся услуг и работ по вашему заданию.

Поддержка

Сдача выполненых работ, последующие корректировки и поддержка при необходимости.

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет!

Мы создаем практически любые сайты от продающих страниц до сложных, высоконагруженных и нестандартных веб приложений! Наши сайты это надежные маркетинговые инструменты для успеха Вашего бизнеса и увеличения вашей прибыли! Мы делаем красивые и максимально эффектные сайты по доступным ценам уже много лет! Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Комплексный подход это не просто продвижение сайта, это целый комплекс мероприятий, который определяется целями и задачами поставленными перед сайтом и организацией, которая за этим стоит. Время однобоких методов в продвижении сайтов уже прошло, конкуренция слишком высока, чтобы была возможность расслабиться и получать \ удерживать клиентов из Интернета, просто сделав сайт и не занимаясь им...

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Мы оказываем полный комплекс услуг по сопровождению сайта: информационному и техническому обслуживанию и развитию Интернет сайтов.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.

Контекстная реклама - это эффективный инструмент в интернет маркетинге, целью которого является увеличение продаж. Главный плюс контекстной рекламы заключается в том, что она работает избирательно.